【影响所有Windows版本】微软修复Wi-Fi驱动高危漏洞CCVE-2024-30078

- 信息安全

- 2024-06-18

- 283

微软修复WiFi驱动程序中的高危安全漏洞,该漏洞影响Windows所有版本,可以通过公共WiFi等发起攻击。如果攻击者能够接入到目标设备所处的网络中,则可以悄无声息完成攻击,不需要用户进行任何交互。

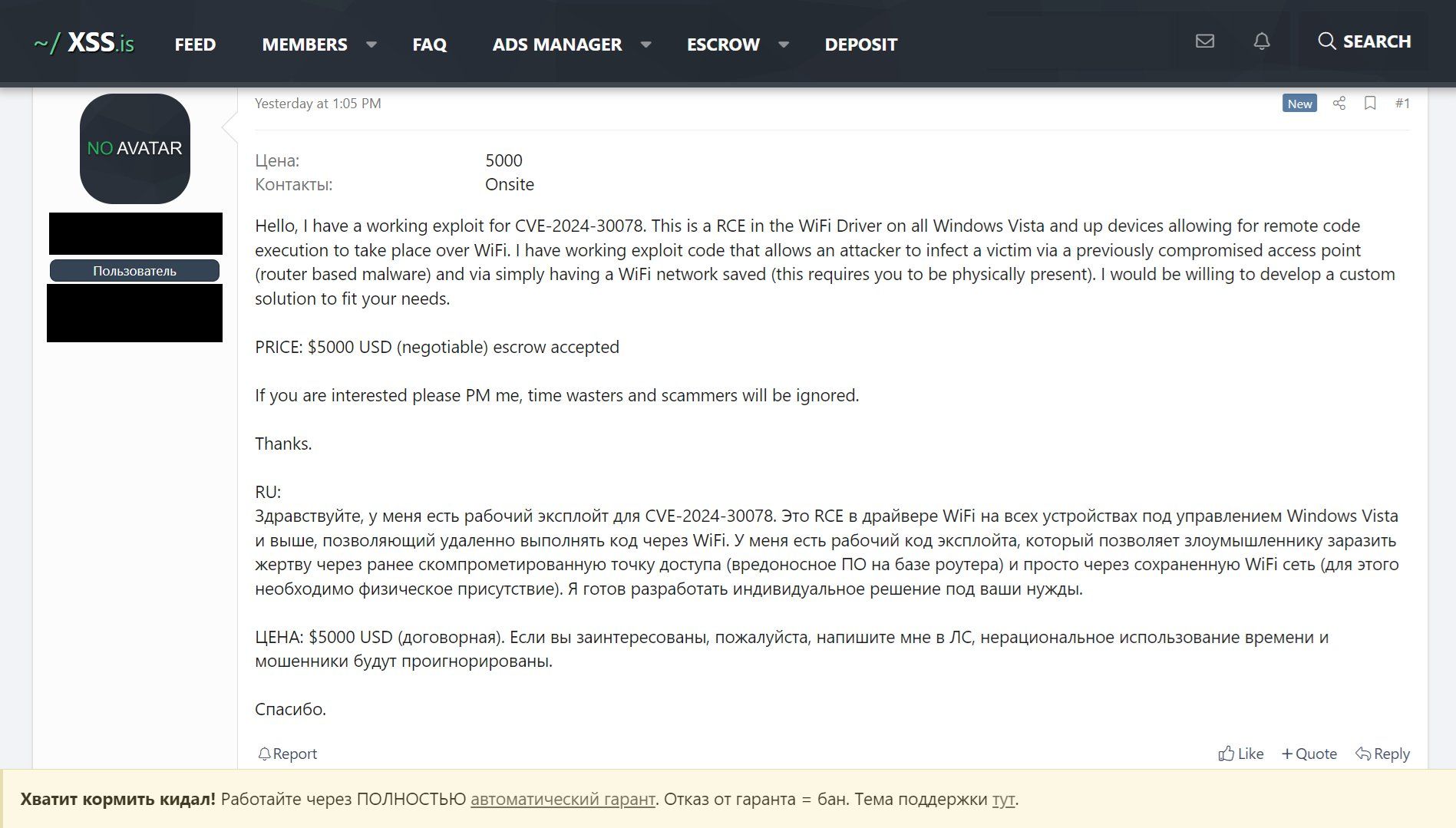

在本月例行安全更新中微软修复CCVE-2024-30078漏洞,该漏洞的危害等级为重要、CVSS评分为8.8分、漏洞类型为WiFi驱动程序中的远程代码执行、影响Windows所有版本。

也就是说只要用户使用的Windows设备具备WiFi功能那就受漏洞的影响,攻击者可以连接到相同的局域网发起攻击,发起攻击时不需要用户进行任何交互,也就是可以悄悄完成渗透窃取机密信息。

微软将该漏洞标记不太可能利用,因为现有证据表明没有黑客利用此漏洞,当用户安装更新后漏洞就无法再被利用,因此漏洞可用性评级为3(最低等级)。

如果属于安全或受限制的管理域例如MPLS、安全网络的VPN等也必须预先接入这些网络,但如果攻击者满足这些条件并成功发起攻击,则可以窃取目标设备上的各种机密信息,微软的原话是完全丧失机密性、可能会带来直接的、严重的影响。

基于安全考虑目前微软并未透露该漏洞的具体细节,不过从描述来看受影响最严重的应该是公共网络,例如室外免费WiFi、电影院和酒店的WiFi等,这种情况下攻击者可以接入到相同的网络中。

或者在公共WiFi设备遭到入侵的情况下,攻击者可以远程接入这些网络,然后再对局域网下的所有设备发起攻击,这种情况下带来的危害可能会更大,毕竟相当多的公共WiFi设备安全性都比较堪忧,主要是长期不更新固件亦或者缺少必要的网络隔离等。

目前微软发布的安全更新已经可以修复该漏洞,所以对Windows用户来说最简单的修复方式就是安装2024-06例行安全更新,安装更新后即可解决这个潜在隐患。

版本支持方面,该漏洞影响理论上说影响所有Windows系统,包括无界面的Windows Core、Windows Server等,不过有些版本已经过期停止支持所以没有安全更新。

仍然可以获得安全更新的包括Windows Server 2008 SP2、Windows Server 2008 R2 SP1、Windows Server 2012 R2、Windows Server 2016、Windows Server 2019、Windows Server 2022、Windows 10所有受支持的版本、Windows 11所有受支持的版本。

目前官方已发布安全更新,建议尽快升级至最新版本。

https://msrc.microsoft.com/update-guide/releaseNote/2024-Jun

本文由cmd8.com于2024-06-18发表在逸趣网(cmd8.com),如有疑问,请联系我们。

本文链接:http://6m3fo.cmd8.com/post/1879.html